金融をはじめさまざまな分野で、クラウドサービスの活用が近年急速に広がっています。

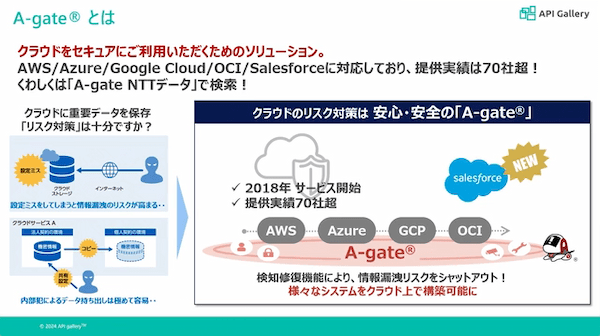

最新の技術を利用でき、多くのメリットがある一方でセキュリティ面でのリスクもあり、情報漏えいの事例なども起きています。こうしたクラウドにおけるセキュリティ課題を解決するための総合的なソリューションであるA-gateを開発したNTTデータの伊藤さんをお招きして、安全にクラウドを活用する方法についてお伺いしました。

急成長するクラウドのメリットとリスク

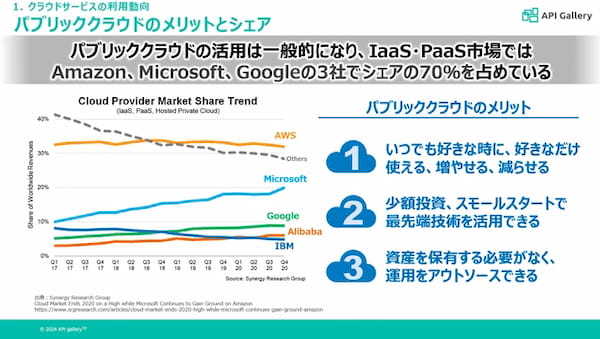

青柳さん 冒頭はクラウドサービスの基本ということで、簡単にクラウドサービスの利用動向をお話します。パブリッククラウドの市場規模は非常に増えてきています。その例としてはAWS、Azure、Googleなどですが、これらのメリットはおもに3つあげられます。

1つ目はいつでも好きなときに使える、増やせる、減らせること。

2つ目は少額投資、スモールスタートで最先端技術を活用できること。

3つ目は資産を保有する必要がなく運用をアウトソースできることです。

迅速な調達アクセシビリティがあって自由自在に拡張できる点が優れています。市場規模は伸びてきていて、いまAmazon、Microsoft、Google の3社でシェア70%という状況になっています。

クラウドサービスの基本的な特徴は、リソースは共用でスピーディーな拡張性があってサービスが計測可能であるということです。

実装モデルとして、プライベートクラウド、コミュニティクラウド、パブリッククラウド、ハイブリッドクラウドの4つがあります。

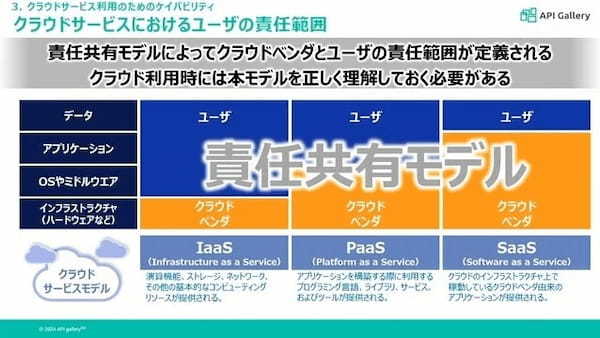

サービスモデルは、インフラを提供するIaaS、OSも含むミドルウェアを提供するPaaS、アプリケーションを提供する SaaSという3つで構成されます。複数のサービスをハイブリッドに組み合わせて使っているのが最近の特徴になります。

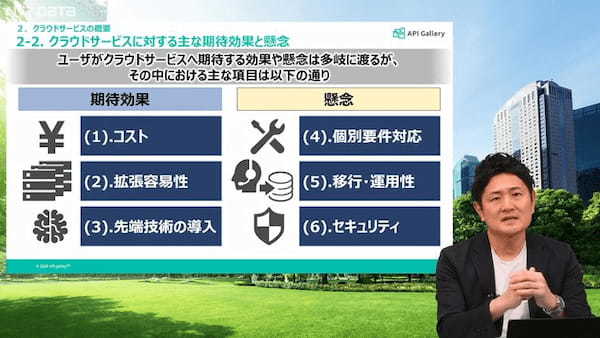

一方でクラウドサービスの懸念点は、個別要件への対応、移行・運用性、セキュリティといったものがあります。パブリッククラウドのトラブル事例として、例えば大手電気通信事業者のベライゾンの1400万人もの個人情報流出、 アメリカ軍のシークレット情報流出、クレジットカードのお客様情報の流出など、全部パブリッククラウドの設定ミスが原因で起こってしまっています。サービスの性質上サイバー攻撃を受けやすいためどう対策をしていくのかが重要になります。

なぜパブリッククラウドが攻撃を受けやすいかというと、使われているIPアドレスの範囲が公開されており狙われやすい事、、データのアクセス設定自体は、ユーザーの責任範囲になっており、ユーザーの設定ミスがあると狙われやすいという点がポイントになります。

クラウドベンダーとユーザーの責任範囲を整理する上で、責任共有モデルというのが重要なキーワードになります。

難しい言葉になりますが、クラウド利用者がサービスをしっかり理解して使うというのが重要です。クラウドベンダーとしては、 SLA(Service Level Agreement:サービスレベル契約)で定義した内容を遵守し、保証はその範囲という前提です。

ユーザーはサービスを安く早く使える一方で、ユーザー側でクラウドのデータ管理がしっかり求められます。今までのハードウェアやリソースと同じように使えばいいわけではなく、個別要件や障害に対する考え方も合わせていかなければいけない。 サービスも次々に変わっていくため能動的に追従していく必要がある。これらを踏まえながらセキュリティ面をしっかり捉えて使っていく必要があると思います。 クラウド利用に関して、適切なガイドラインやセキュリティのアセスメントなど、全体のマネジメントが必要になってきますので、うまく意識しながらクラウドを使っていただくと安心安全に使えるのではないでしょうか。

クラウドのプロフェッショナルであるNTTデータの伊藤さんに、こういったクラウドの課題を解決するためのソリューションであるA-gateについて今日はお話を伺いたいと思います。

リスクを2秒で修復。アップデートに対応し続けるA-gate

伊藤さん A-gateは、クラウドのリスクを可能な限り低減するようなサービスを提供しています。70社ぐらいが使っている大きなサービスになってきています。

このサービスができた経緯ですが、私はデータサイエンティストとして某メガバンクに出向していました。ある日そこの部長の方から、クラウドを使いたいと言われました。使うにあたってIT 部門がクラウドは怖くて使えないと言っているのでなんとかしてほしいというオーダーを受けたんです。

クラウドを使いたいと言われましたが、クラウドのことは当時何もわからないので、ひたすら勉強しながらクラウド推進する日々が始まりました。深夜に地元のガストで調べまくったり触ったりしてクラウドの勉強をして、翌日某メガバンクでクラウドをこう使うとセキュアなんじゃないのかと話をする日々でした。

クラウドを活用するにあたって、リスク管理部門が強烈なブロッカーになっていることがわかりました。社内に規定がないから使えないよと言われる。何となくリスクがありそうで不安という理由でクラウド推進が難しいというのが、2018年当時の状況でした。逆に言うと、リスクがわからないのでリスクを定義して、その対策をすれば使えるのではという発想で生まれました。

クラウドのリスクは具体的に何かというと、例えばAzureでストレージのデフォルト設定が「すべてのネットワークのパブリックアクセスを有効にする」になっていたりします。そういう感じなので、マイクロソフトでも秘密データを公開してしまって漏えいが起きています。 他にもクラウドのほとんどのサービスに、共有や公開したりする機能があります。インターネットに公開したり、共有したりというのは悪用可能で、情報の持ち出しは致命的なリスクになります。

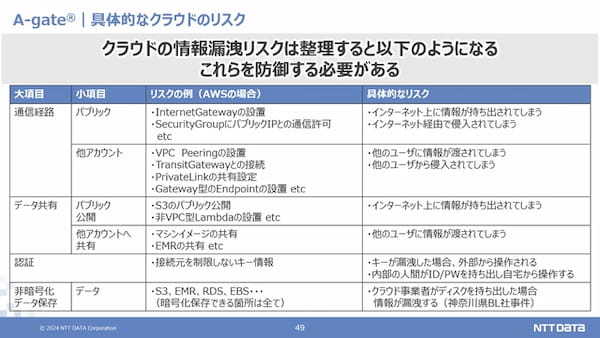

クラウドの情報漏えいリスクを整理すると通信経路、データ共有、認証の問題、またデータが暗号化されていない、という大きく四つがあります。ここをきっちり守れば、少なくとも情報が漏れるリスクはないのではないかというところですが、これらを全部人力でやるのは難しいです。2020年段階で2000件ぐらいあるクラウドのアップデートから、共有したり公開したりする機能のリストを特定し続ける。さらに構成変更したときに、デフォルトで危ない設定になってないかを確認する。内部の悪意への対応として、誰かが開けたりしてないか見なきゃいけない。そんな機能を持ったサービスがなかったので作りましたというところです。

A-gateは主に、コンサルと基盤とCCOEの3つのサービスをやっています。

コンサルは我々がクラウドに関する基礎知識を提供して、ルール作りの提案することも含めたサービスです、25社ほどが使っています。

セキュリティ基盤は危ない設定を見つけたら即時修復する機能です。クラウドの進化に追随して修復機能を追加し続けています。誰がいつ設定変更したか、管理者に即日通報する機能も持っています。IDを管理する人、ネットワークを管理する人、運用する人で、権限を分けられるような権限セットも提供しています。

このサービスをやっているもう1つの理由は、 クラウドサービスでは年間2000件~3000件のアップデートが行われるので、既存のサービスがアップデートで今までリスクがなかったところにリスクが生まれることもあるというところです。ある日突然新しい機能がリリースになり、悪い人が世界中のアカウントに対して、共有リクエストを送ったのを間違えて OKしたらデータが抜かれてしまう。

A-gateはすべての権限を、Alllowリスト形式で書いています。なので新しくできた機能があってもAllowリストとして設定されるまでは利用できないようにすることで安全性を高めています。アップデートに対応するために権限や機能を調査して、修復処理を作ってリリースする、それを約30人体制で回しています。このような形でA-gateはリスクに対応しています。

安心安全にクラウドを活用するための「共助」のシステム

青柳さん A-gateの全貌が具体的にわかってきたんですが、これをやり続けるのは大変ですよね。6種類ぐらいのパブリッククラウドに対してアップデートを追いかけて、権限ファイルを触る作業をずっとやるってことですよね。

伊藤さん そうですね。大変です。

青柳さん 責任共有型のモデルであるということは本来的にはユーザーがやらなければいけない作業をA-gateがやるということですよね。

伊藤さん マネージドCCoEと言って、このクラウドのサービスを使っていいのかという判断も含まれます。使っていいと判断してそれをアナウンスして使用するというプロセスに手間がかかるので、それを肩代わりしますよというサービスになります。

青柳さん 当初クラウド利用に関して反対があったとのことですがクラウドリスクの不安解消にどのように対応されたのでしょうか。

伊藤さん クラウドについて理解を深めるために勉強会を開いて、ディスカッションを通じてリスクを可視化するなどして周囲を変えていきましたね。

青柳さん どのぐらいのリスク項目が洗い出されたんですか?

伊藤さん パブリッククラウドの情報漏えいリスクというのは要するに、通信経路の問題、データ共有の問題、認証の問題、非暗号化データ保存の問題、の四つの大項目に分けられますね。

青柳さん 当時から、この基本的な4項目はそんなに変わってないですか?

伊藤さん サービスは増えているので形は変わりますが、どれかにはあてはまりますね。

青柳さん 何となく不安だというリスクをきちっと洗い出していくとこの大項目で四つぐらいしかリスク項目はないだろうと。そこからうまくそれを具体的に止める手段まで結びつけたのがA-gateってことですね。

青柳さん リスクについて2秒で検知修復する機能というところですが、いつぐらいからこの実装が始まったのですか?

伊藤さん 最初にA-gateを立ち上げたときからですね。

青柳さん 各クラウド全部やり続けなきゃいけないっていうのは、なかなか大変じゃないですか。例えばA-gateを使わないとするとユーザーはどう対処したらいいのでしょうか?

伊藤さん どこに公開したり共有したりする機能があるのかを調べてその対策を何らか取るということを自分でやることになりますね。

青柳さん パブリッククラウドも設定が難しくなってくるとなかなか自分で全部使うのも大変ですよね。 そういった設定を一生懸命プロの人たちが、 30人ぐらいの体制でしっかりすべてのクラウドで洗い出して、常にずっとアップデートし続けてそれを反映してセキュアな状態が保たれるというのは大変なことですね。利用者としてはかなり金融機関さんが使っているということですが、どのぐらいの数になりますか?

伊藤さん 70社ぐらい利用されていて、そのうち6割7割は金融機関さんで残りが金融機関以外ですね。

青柳さん 金融機関さんのご利用が多いのは預かる情報的にセンシティビティが高いというところからくるものだと思います。例えば金融機関以外のお客様だとどういう業態の方が多いとかあったりしますか?

伊藤さん 情報が漏えいしたときのダメージが大きい人たちですね。信用が売りだったり、ブランドがちゃんとある企業さんとかは結構使ってくれています。

青柳さん 社会的にレピュテーションリスクが高い企業さんがサービスを使われるっていうことですね。

青柳さん 話は戻りますがクラウドを触っているA-gateのチームから見るとやっぱりクラウドごとの特性だとか使い分けだとかいうのは見えてきますか?

伊藤さん OpenAI 、ChatGPT みたいな技術が使いたかったら、Azure が今はいいですし。大規模データ分析や広告とか打つのは Google が いいですね。 それぞれの特徴がありますし、だいぶ住み分けというか、色が出てきたなと思います。

青柳さん パブリッククラウドとプライベートクラウド、ハイブリッドクラウドみたいな感じで使い分けるというのが金融機関さんでは重要になってくると思いますけれど、 今後もパブリッククラウドの活用を見越したときに、クラウド活用がこのペースで伸びていくのか、あるいはだんだん頭打ちになっていくのか、AWS 、Azure、 GCP が70%ぐらいのシェアですが、今後はもう少し違うクラウドの形で出てくるのかみたいな、そういったところは何かありますか?

伊藤さん 伸びは変わらないでしょうね。変わらない根拠としては、もう既にクラウド使っている方々の中でも、今後まだ載せてくるものもありますし、まだクラウドを全然使ってないないけれどこれから使いたいというお客さんが結構いらっしゃいます。コンサルも毎年オーダーがあるぐらいですので、変わらず伸びていくでしょう。

青柳さん 本当にこのA-gate、実は共助のシステムだなと思います。

本来的に責任共有モデルなのでユーザーさんが設定を調べたりしなきゃいけない。みんなが一生懸命同じことすると無駄になる。それをプロフェッショナルが調べて皆さんに展開する、コストも時間も安くなるというのがA-gateのモデルの本質だということがよくわかりましたので、そういった共助といったところはぜひもっと伝わるといいなと思います。

今日はA-gateについてお届けしましたけれども、やはり今後いろんなサービスを広げていくにあたっては、クラウドを使わないという話は絶対ないのかなと思います。クラウドを使うことによってAI を活用した新しい働き方ですね。こういったものにも繋がっていくのかなと思いますので、ぜひ皆さんうまくクラウドを安心安全に使うことによって、高い生産性を身につけて、そういった新しい働き方みたいなところにチャレンジするのを考えてみるいい機会になったのではないかなと思います。

本日はありがとうございました。

2012年から共同MCIFの企画・開発・運用に従事。

2016年からメガバンクに出向し、データサイエンティスト、マーケティング、クラウド推進などマルチに活躍。

2018年からA-gateの企画・開発・運用・コンサル等を手掛ける。

執筆書に「金融機関等におけるクラウド導入・運用に関する解説書」(FISC刊行)

株式会社NTTデータ 金融戦略本部 金融事業推進部 部長

API Gallery (https://api-gallery.com/)